IIS 安全优化配置

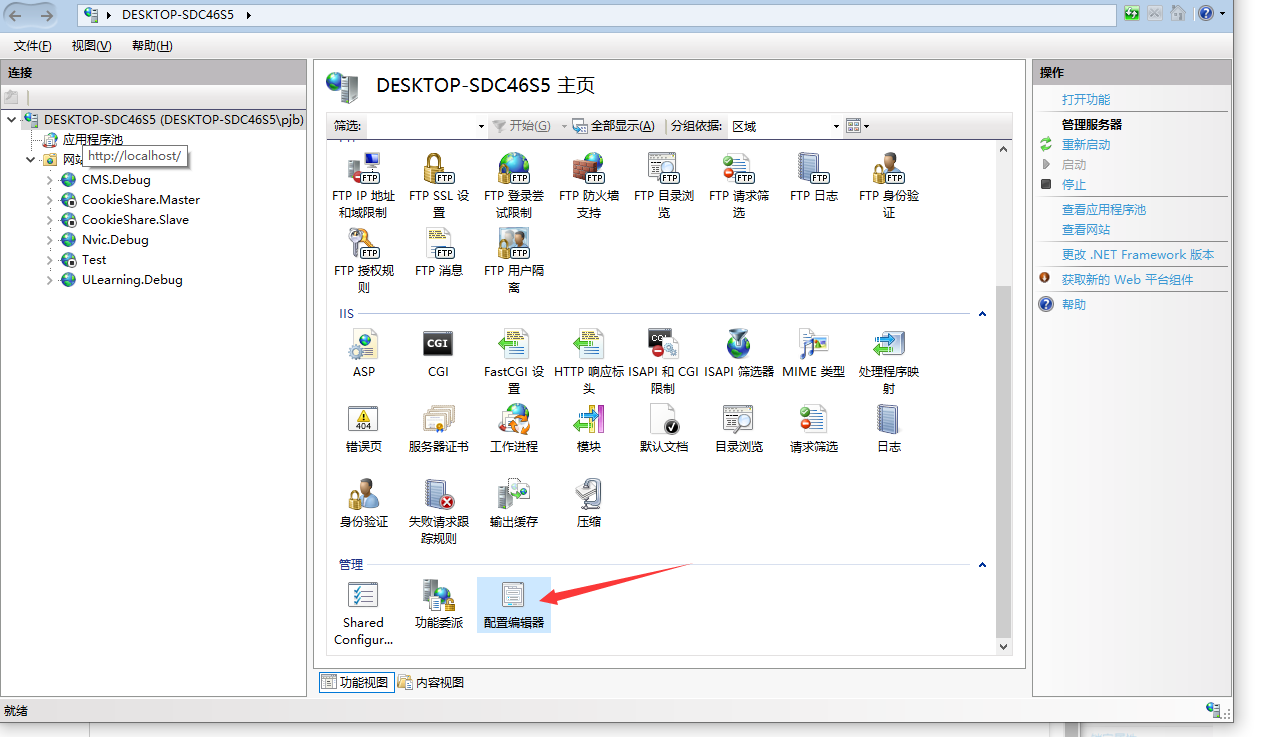

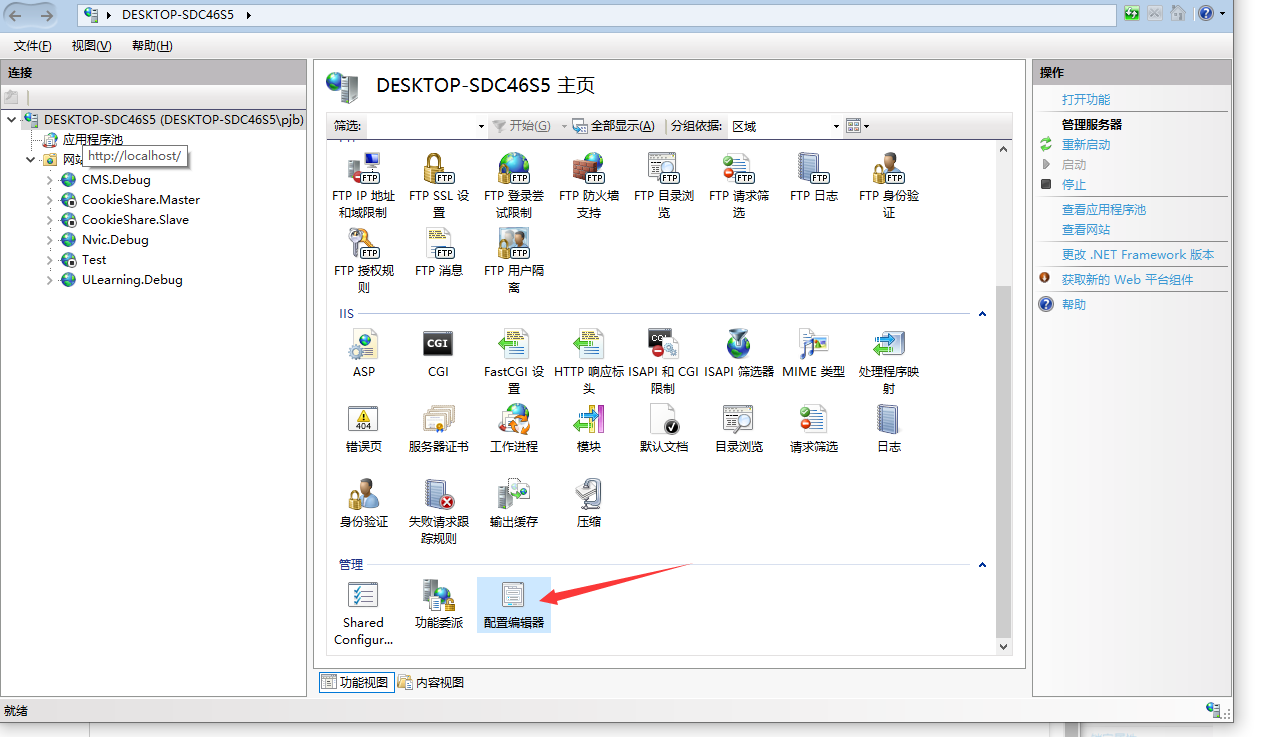

1.禁用ASP.Net版本

<System.Web>

<httpRuntime enableVersionHeader="false" />

</System.Web>

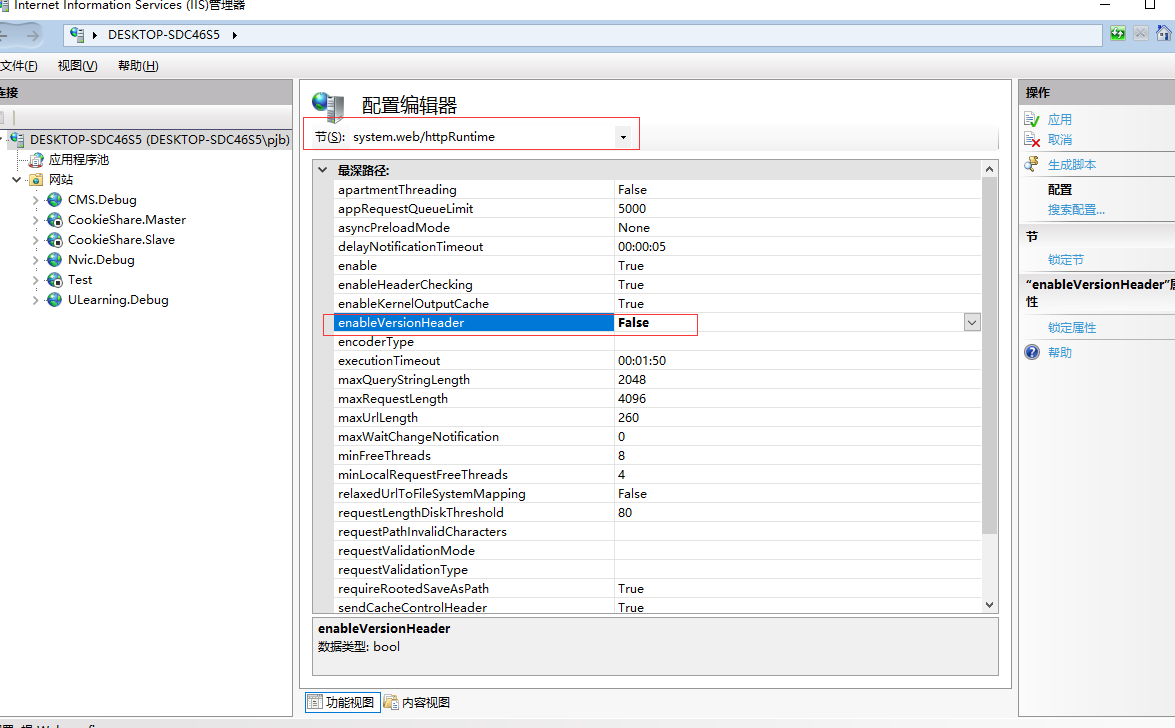

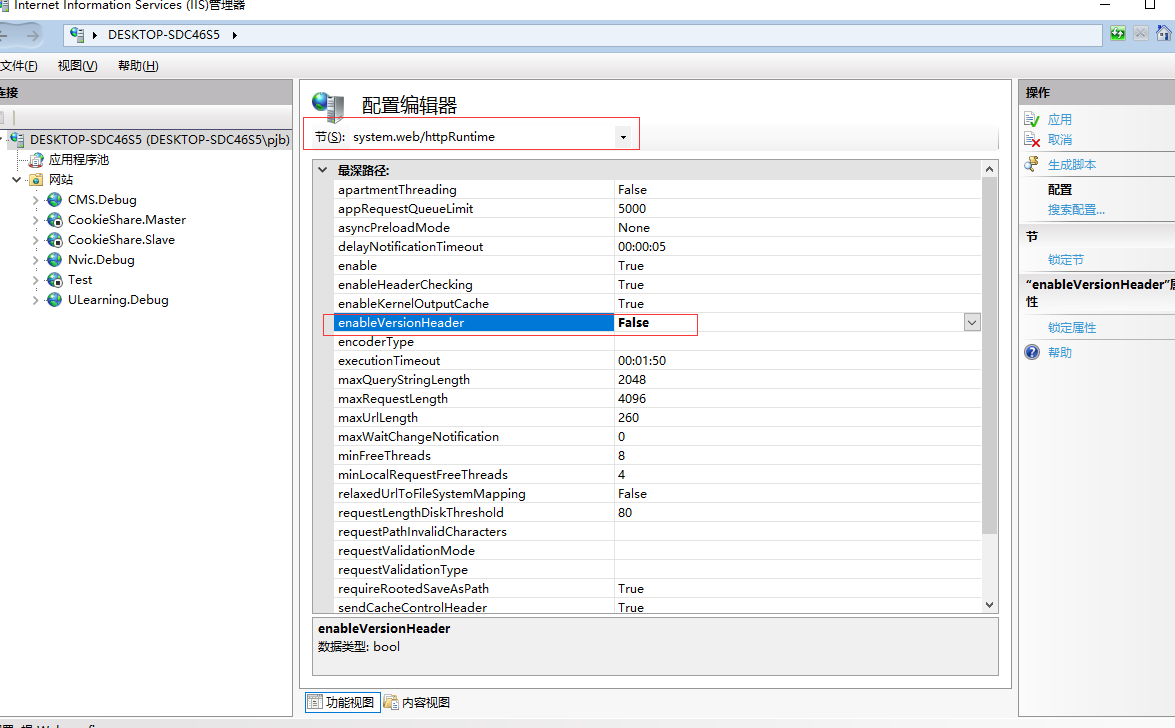

2.禁止目录浏览

<system.webServer>

<directoryBrowse enabled="false" />

</system.webServer>

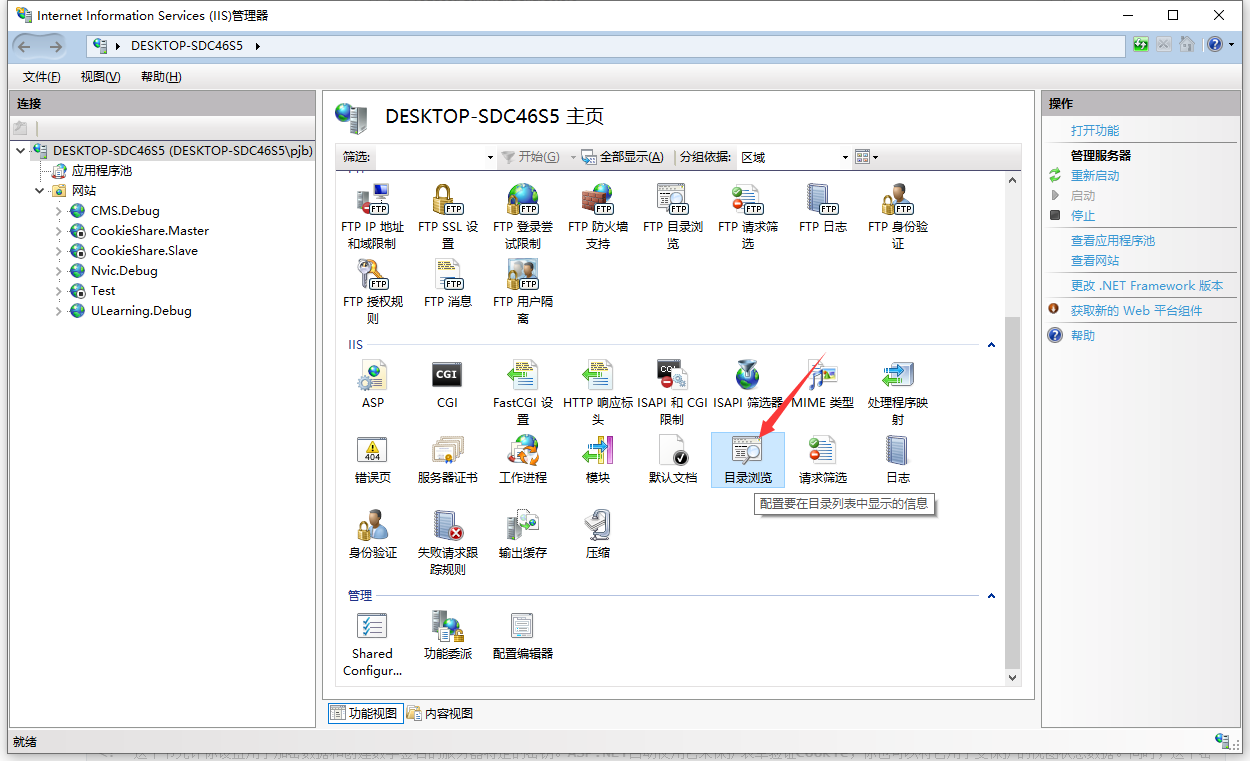

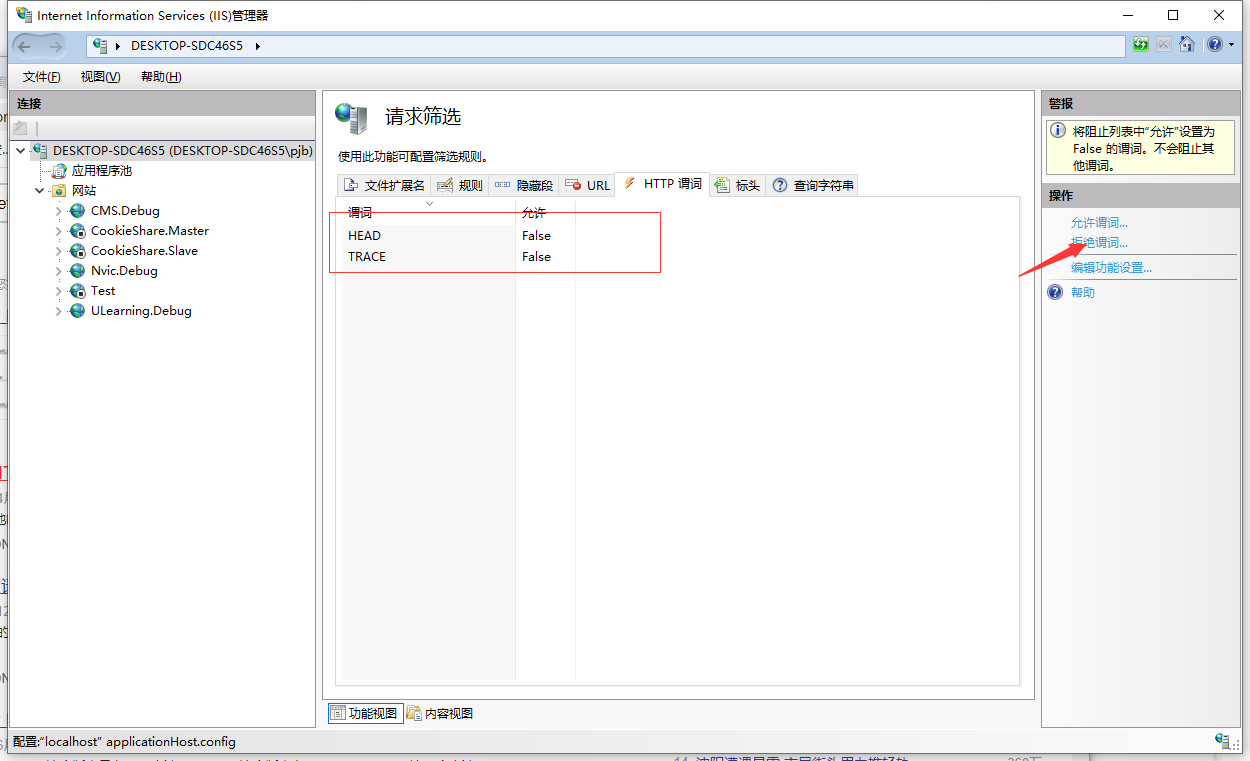

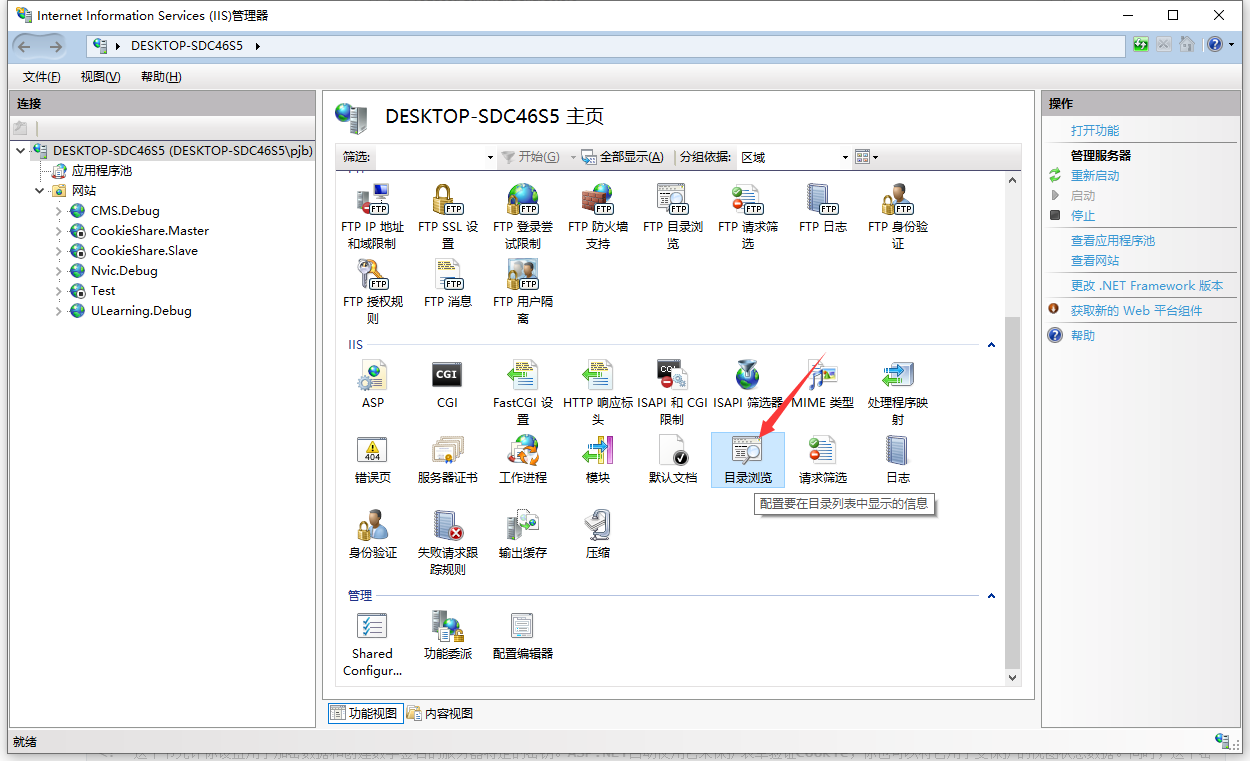

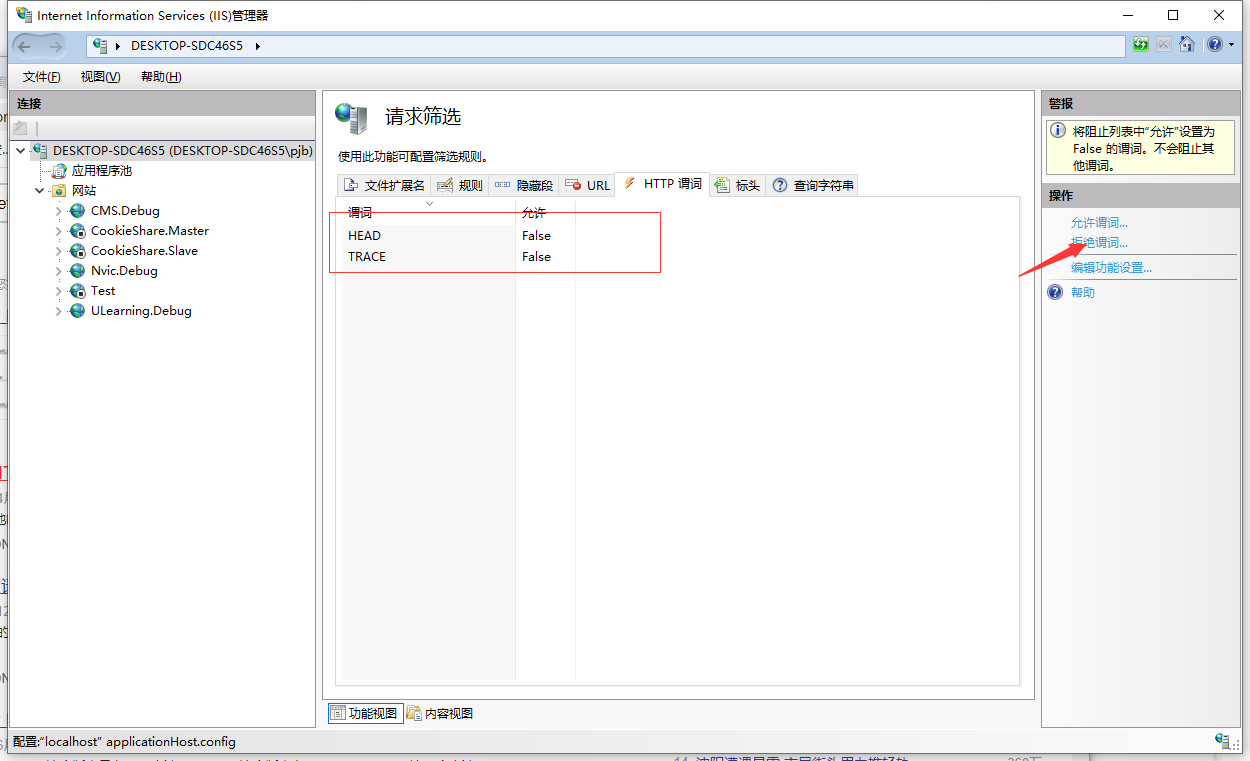

3.禁止HEAD谓词

<system.webServer>

<security>

<requestFiltering>

<verbs>

<!--禁止http head 方法,有多个则依次新增<add>元素-->

<add verb="HEAD" allowed="false" />

</verbs>

</requestFiltering>

</security>

</system.webServer>

4.定义服务器加密方法

<!--这个节允许你设置用于加密数据和创建数字签名的服务器特定的密钥。ASP.NET自动使用它来保护表单验证Cookie,你也可以将它用于受保护的视图状态数据。同时,这个密钥还用于验证进程外的会话状态提供程序。-->

<!--PS: 如果需要共享cookie或进行分布式部署时,请将下列值设置为一致的-->

<machineKey decryption="AES" decryptionKey="0217212BE70C4B4A82C8F78FC0812EC0720BF9A99A494E33BA657359528B97F3" validation="SHA1" validationKey="EB23046DD6F2436FADDD4C3576C8BCFF541FEAE1FDED4ED89214A83731DA31AA" />

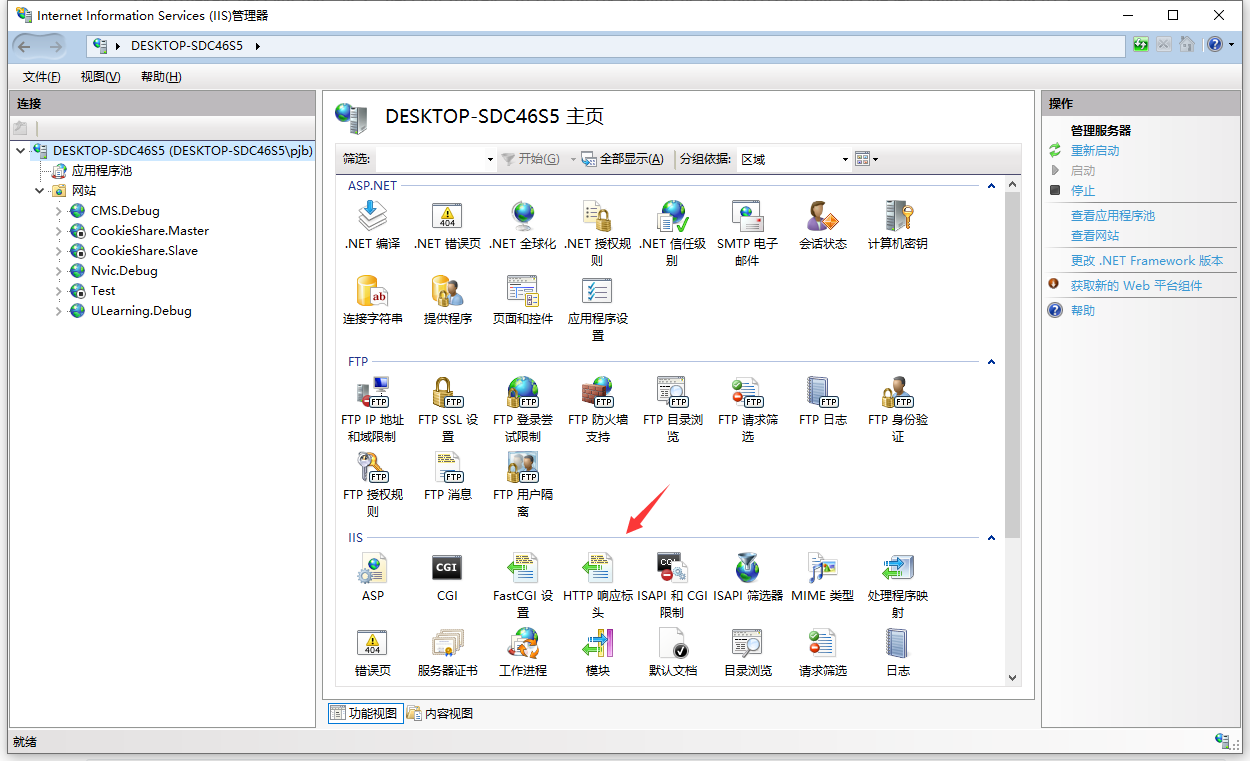

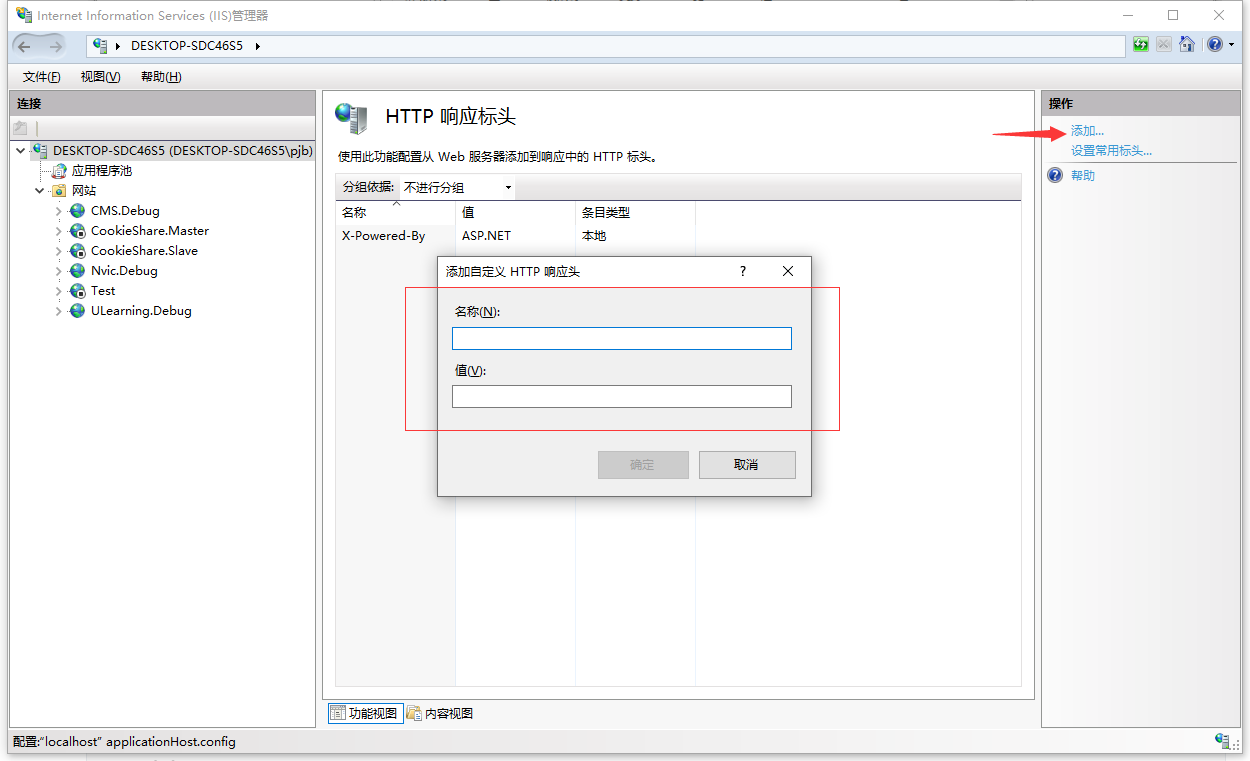

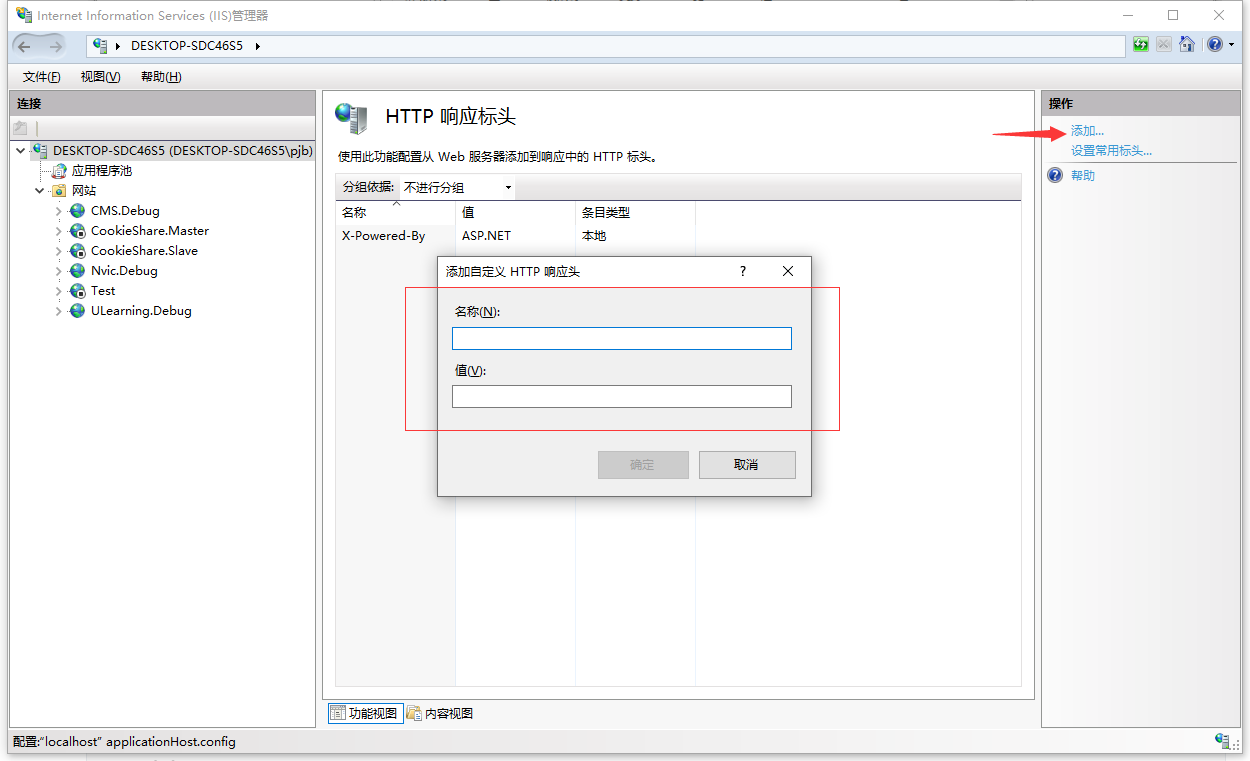

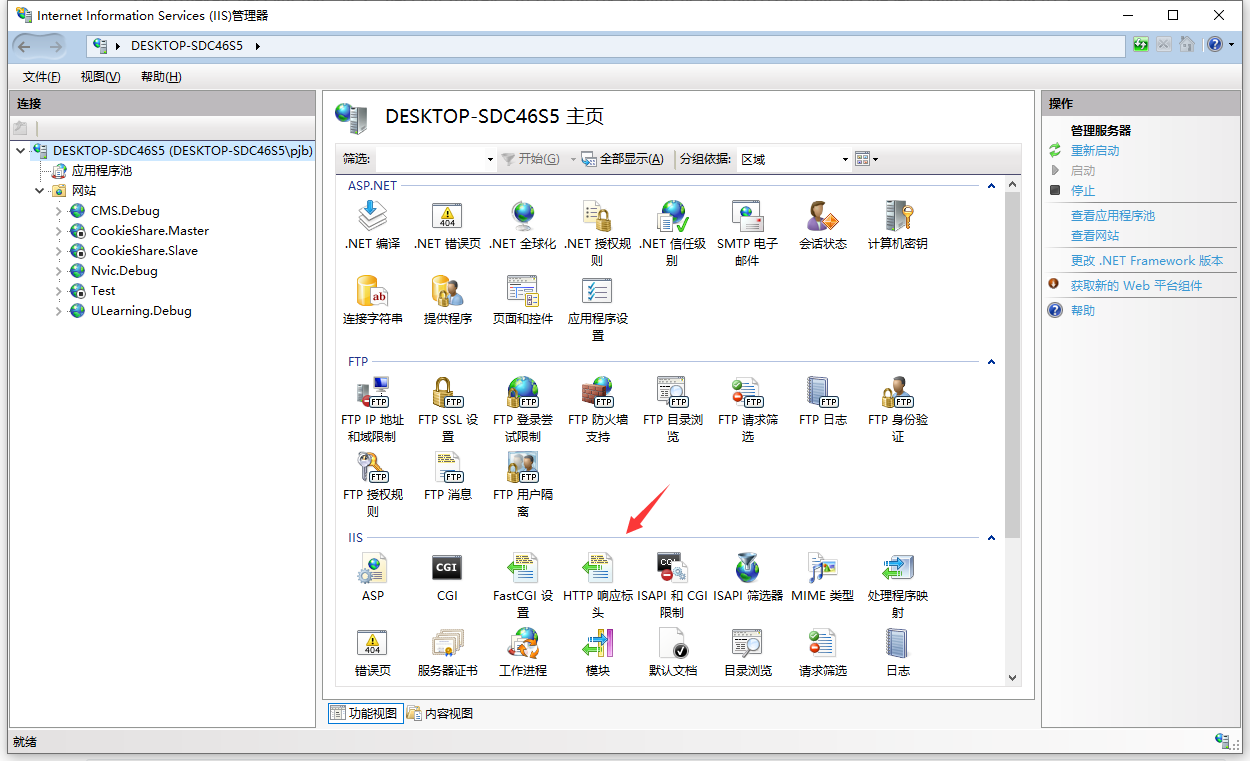

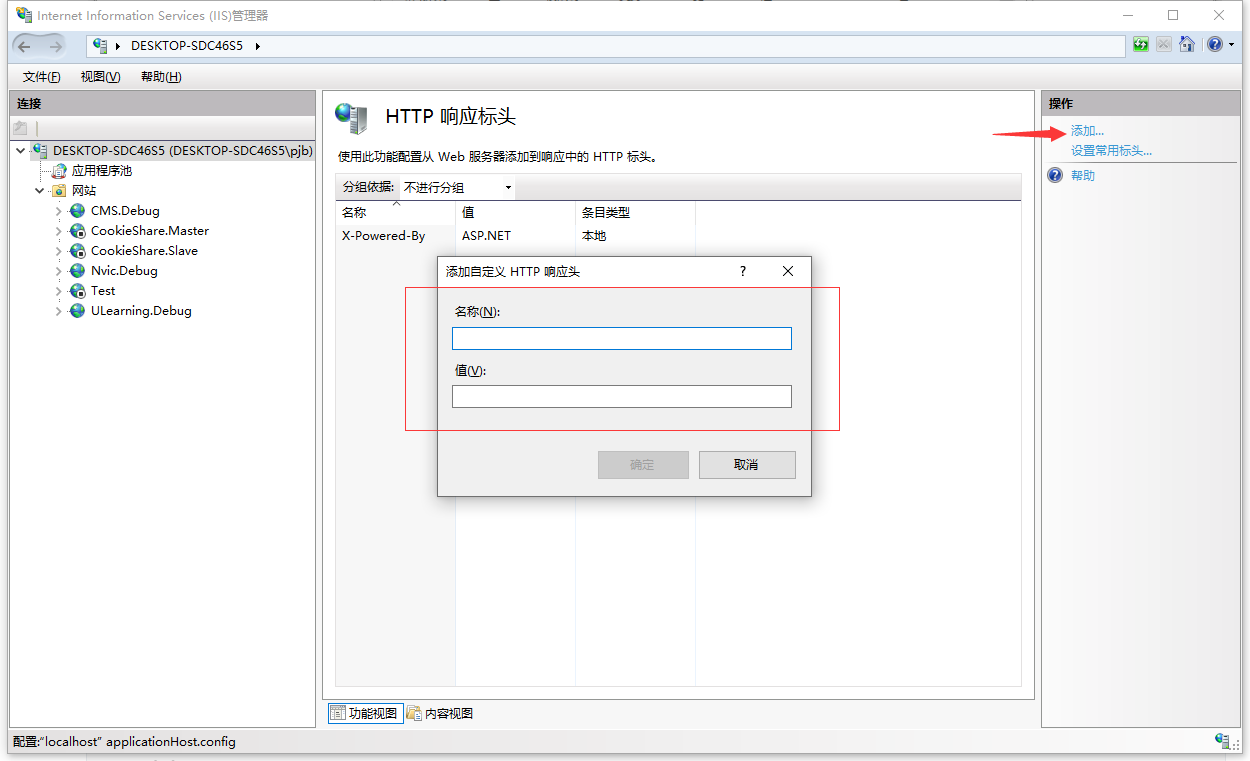

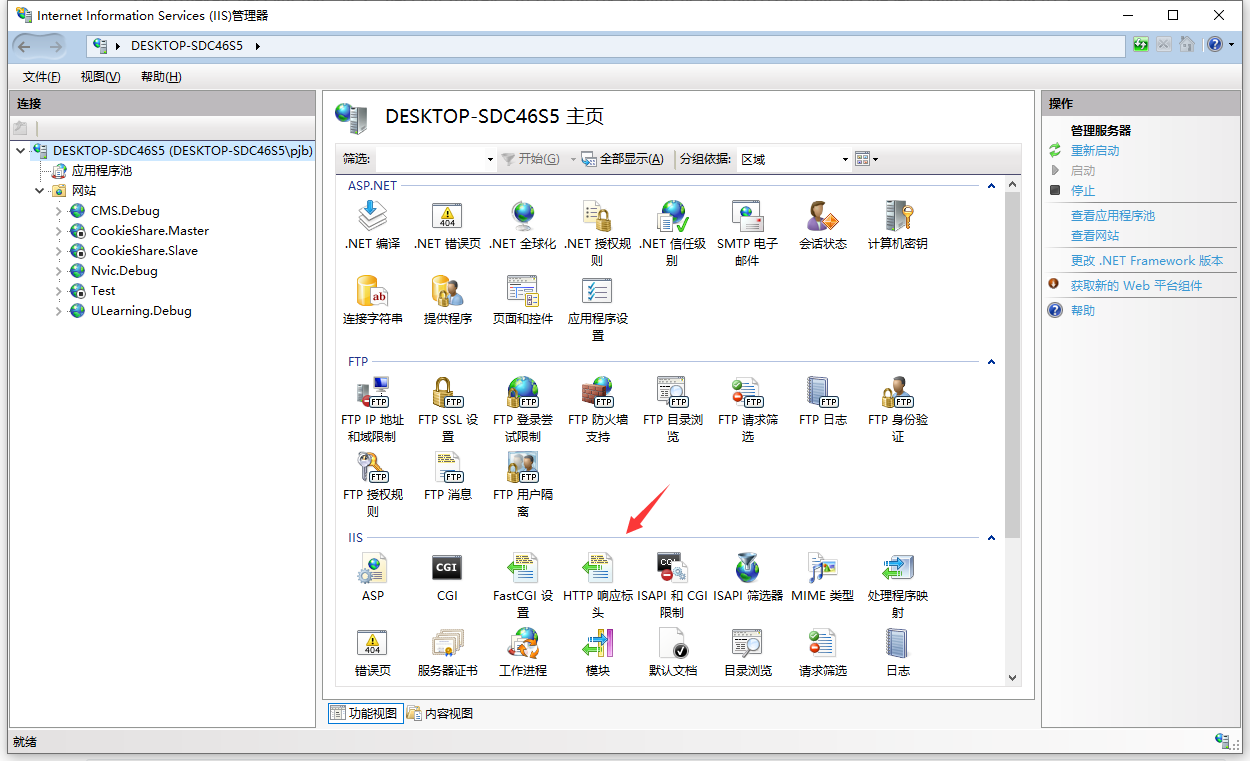

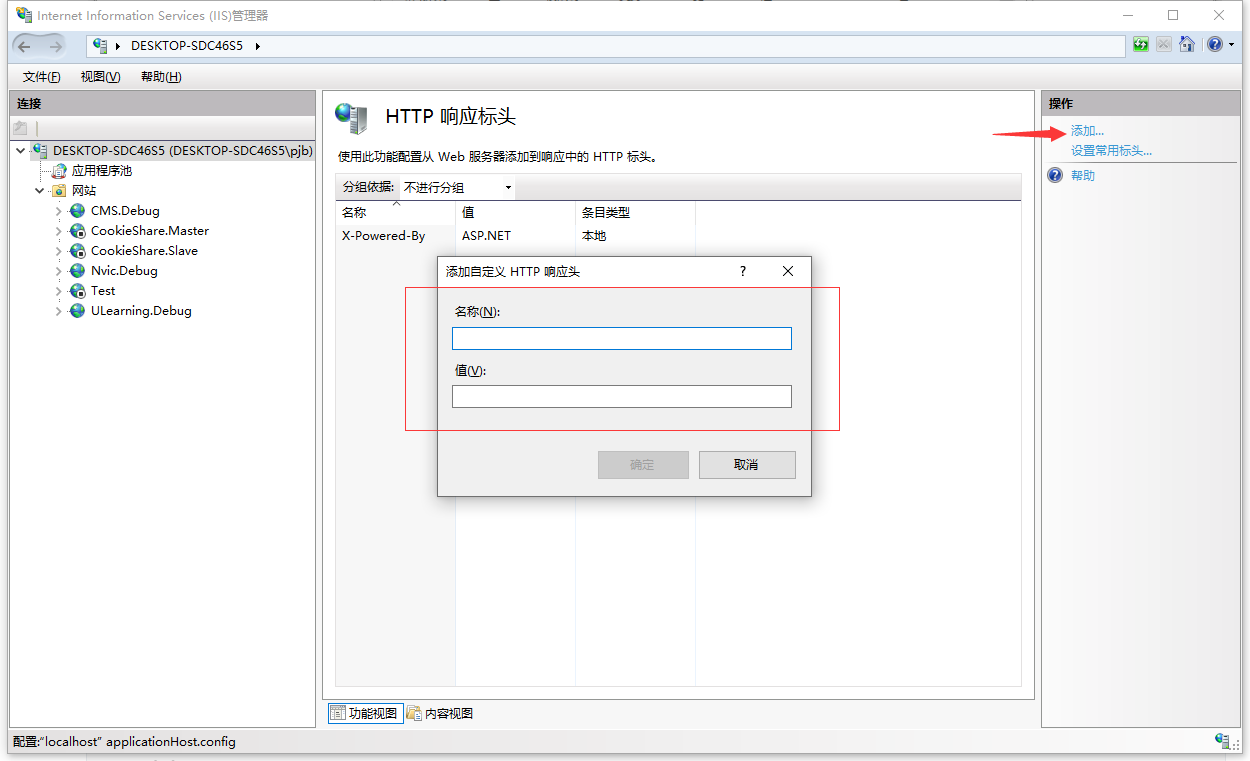

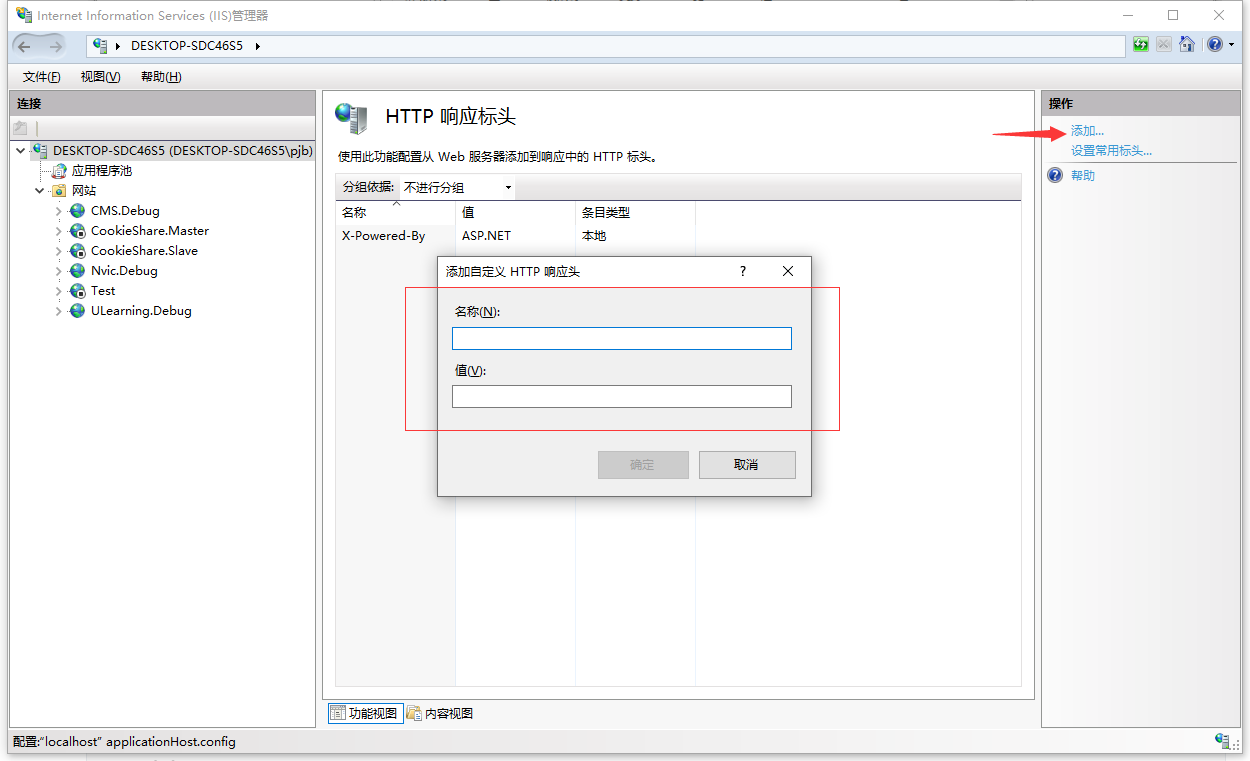

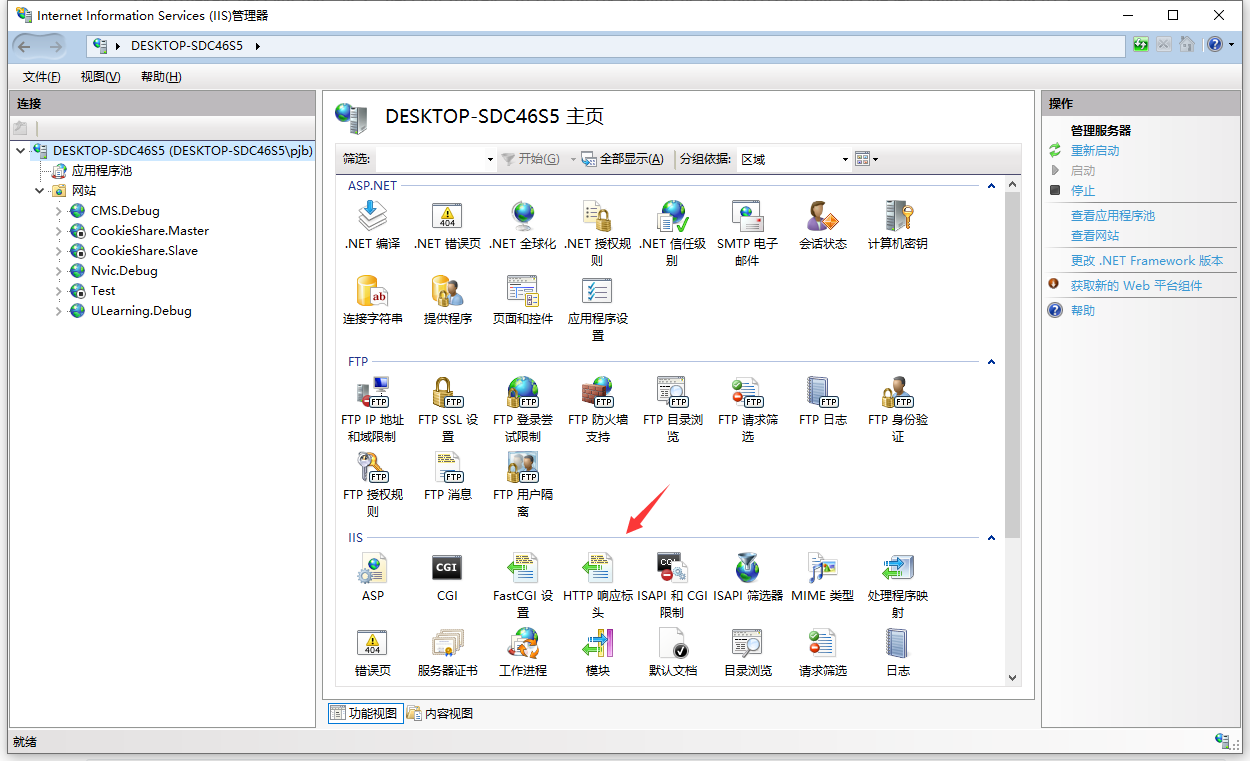

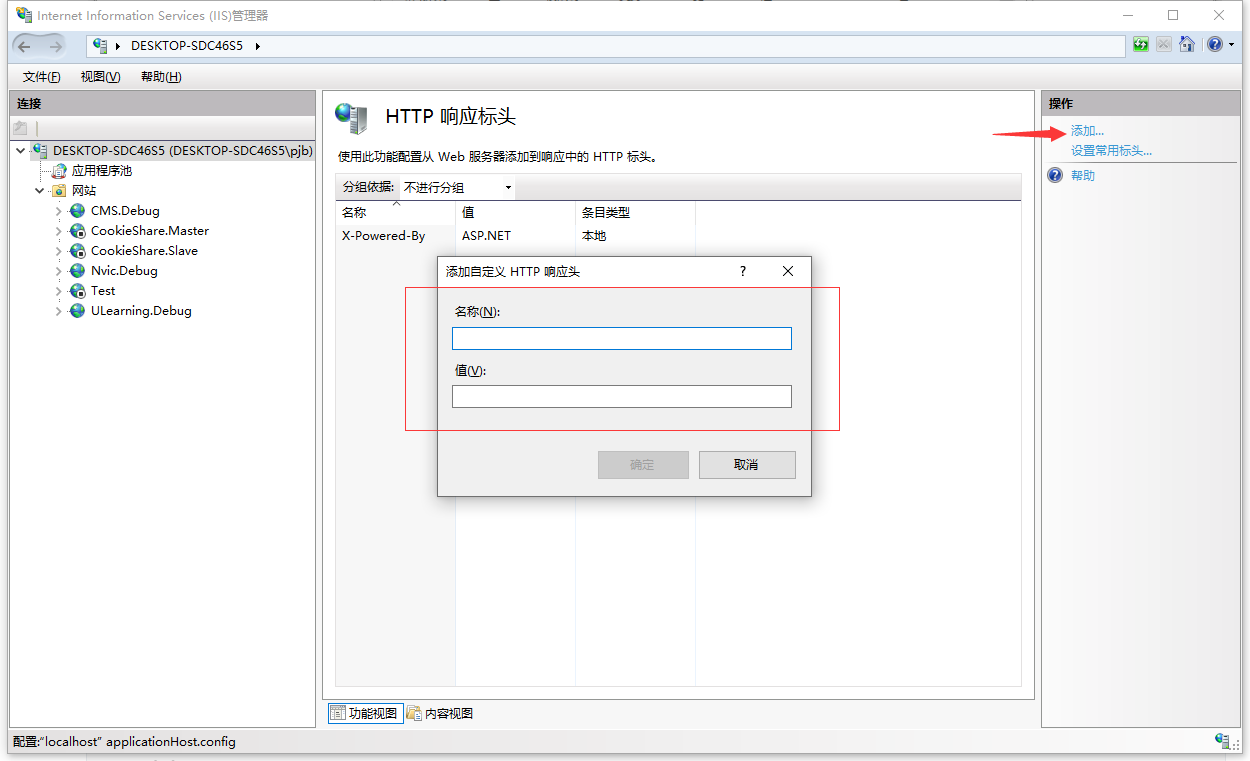

5.X-Content-Type-Options

建议

X-Content-Type-Options: nosniff

描述

X-Content-Type-Options HTTP 消息头相当于一个提示标志,被服务器用来提示客户端一定要遵循在 Content-Type 首部中对 MIME 类型 的设定,而不能对其进行修改。这就禁用了客户端的 MIME 类型嗅探行为,换句话说,也就是意味着网站管理员确定自己的设置没有问题。

语法

X-Content-Type-Options: nosniff

6.X-Frame-Options

建议

X-Frame-Options: sameorigin

描述

The X-Frame-Options HTTP 响应头是用来给浏览器 指示允许一个页面 可否在 <frame>, <iframe>, <embed> 或者 <object> 中展现的标记。站点可以通过确保网站没有被嵌入到别人的站点里面,从而避免 clickjacking 攻击。

语法

X-Frame-Options: deny

X-Frame-Options: sameorigin

X-Frame-Options: allow-from https://example.com/

deny

表示该页面不允许在 frame 中展示,即便是在相同域名的页面中嵌套也不允许。

sameorigin

表示该页面可以在相同域名页面的 frame 中展示。

allow-from uri

表示该页面可以在指定来源的 frame 中展示。

7.X-XSS-Protection

建议

X-XSS-Protection: 1; mode=block

描述

HTTP X-XSS-Protection 响应头是 Internet Explorer,Chrome 和 Safari 的一个特性,当检测到跨站脚本攻击 (XSS (en-US))时,浏览器将停止加载页面。若网站设置了良好的 Content-Security-Policy 来禁用内联 JavaScript ('unsafe-inline'),现代浏览器不太需要这些保护, 但其仍然可以为尚不支持 CSP 的旧版浏览器的用户提供保护。

语法

X-XSS-Protection: 0

X-XSS-Protection: 1

X-XSS-Protection: 1; mode=block

X-XSS-Protection: 1; report=<reporting-uri>

0

禁止XSS过滤。

1

启用XSS过滤(通常浏览器是默认的)。 如果检测到跨站脚本攻击,浏览器将清除页面(删除不安全的部分)。

1;mode=block

启用XSS过滤。 如果检测到攻击,浏览器将不会清除页面,而是阻止页面加载。

1; report=<reporting-URI> (Chromium only)

启用XSS过滤。 如果检测到跨站脚本攻击,浏览器将清除页面并使用CSP report-uri (en-US)指令的功能发送违规报告。

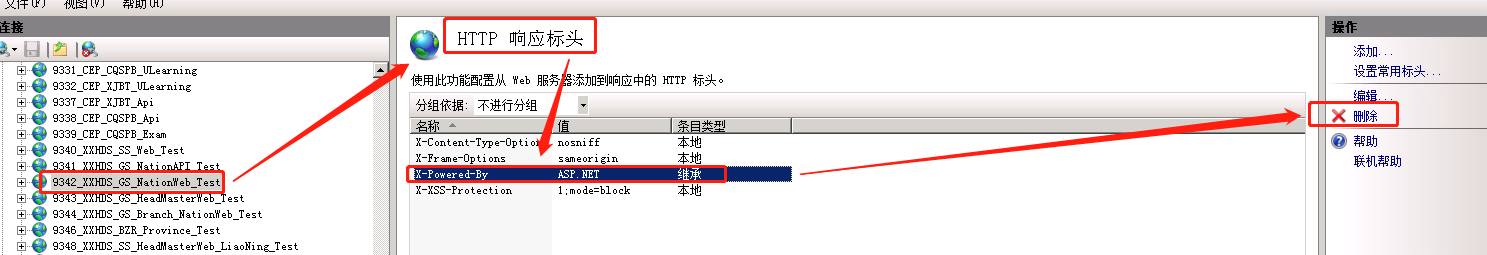

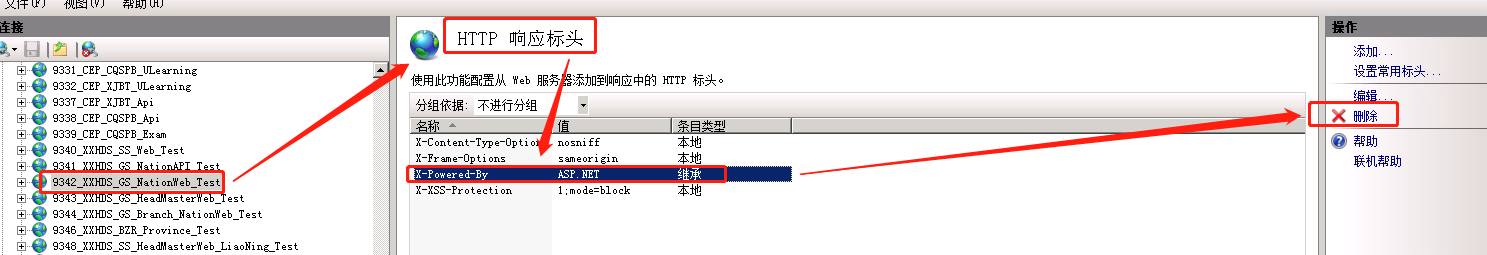

8.X-Powered-By

建议

删除X-Powered-By配置,避免泄漏系统信息。

评论区