简易的Dos网站压力测试

https://blog.csdn.net/weixin_45739505/article/details/108269611

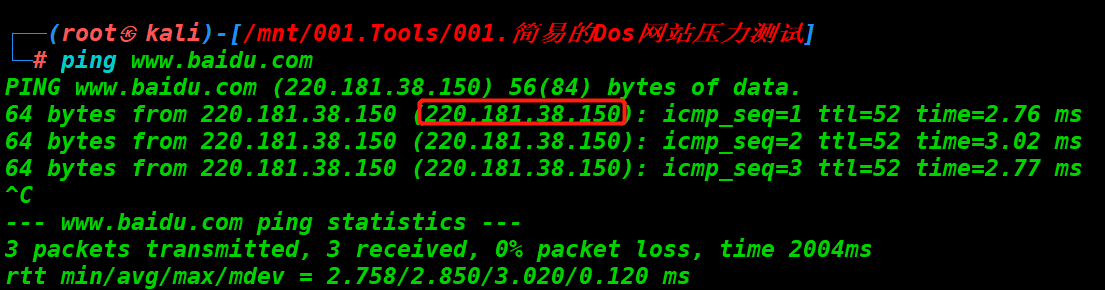

获取想测试网站的IP

我们需要将被测试(攻击)网站的IP为Dos备用。

使用ping命令获取IP

在命令提示符(终端)中输入ping (将被测试(攻击)网站的网址)。

(或者)2. 使用whatweb命令获取IP

在命令提示符(终端)中输入whatweb (将被测试(攻击)网站的网址)。

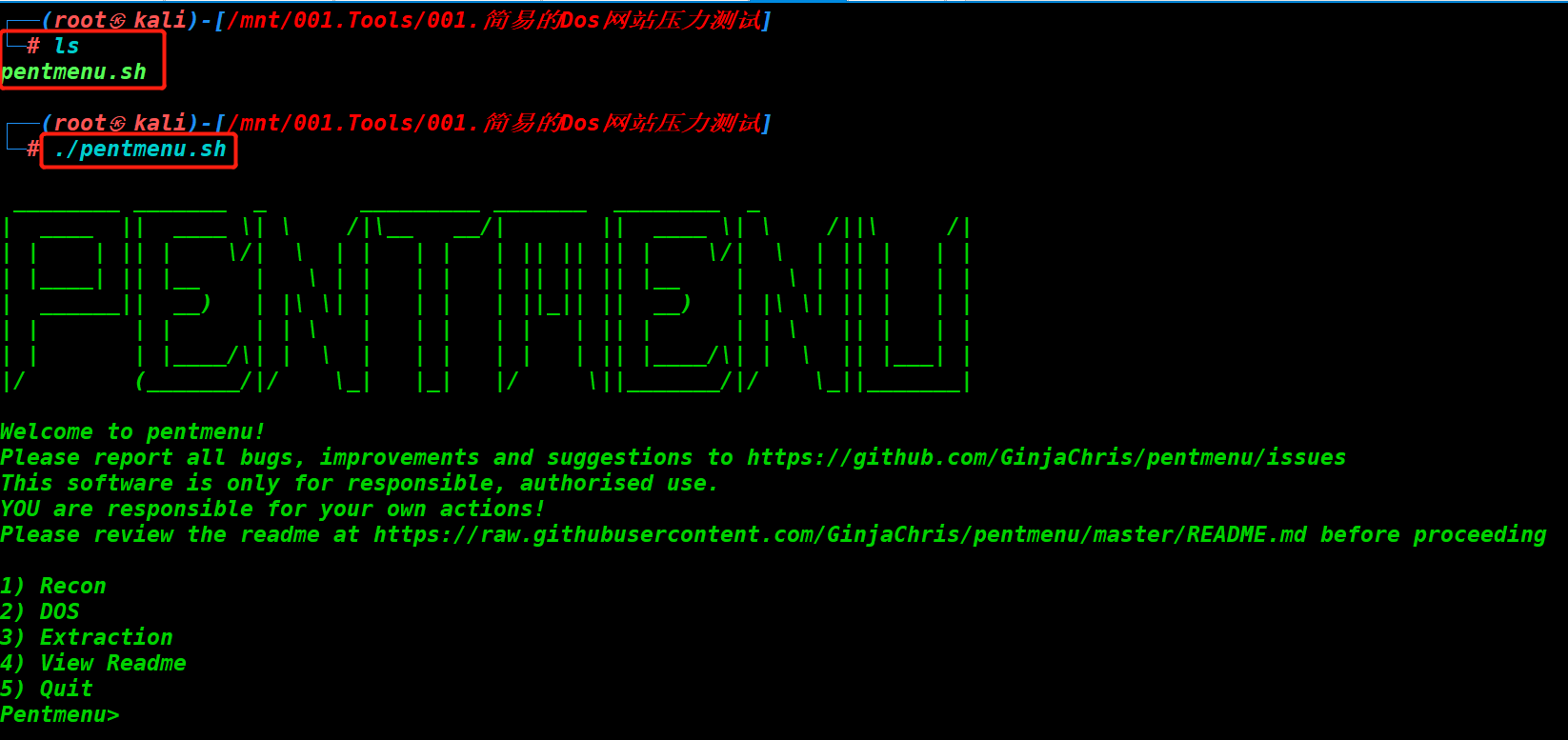

使用pentmenu程序

在命令提示符(终端)中使用cd命令步步找到pentmenu文件夹解压后的位置,用ls打开文件夹并选择其中的shell script文件pentmenu即可进入程序。

(或者)找到位置打开文件夹后直接将script文件pentmenu拖入命令提示符(终端)中,回车进入程序。

介绍下1~12的Dos形式

`### 注意:标注了洪水的可能会反而占满自己的流量,如无特殊情况建议使用未标注洪水的选项。`

ICMP Echo Flood

#(洪水)通过不是自己主机的IP发送大量的ICMP消息给服务器,导致服务器不能处理其他请求。

ICMP Blacknurse

#(洪水)基于ICMP Type 3 code 3数据包形成的DOS攻击,可导致服务器超载.

TCP SYN Flood

#(洪水)利用TCP缺陷,向服务器发送大量伪造发出IP的文件,占满服务器连接队列,导致服务器不能处理其他请求。

TCP ACK Flood

#(洪水)发送非法报文使服务器拒绝导致沾满服务器负载。

TCP RST Flood

#(洪水)通过更改TCP协议中的比特位来关闭一个TCP会话。

TCP XMAS Flood

#(洪水)通过发送这种修改后的数据包来扫描服务器端口状态,后争对发现漏洞攻击。

UDP Flood

#(洪水)发送大量UDP小数据包冲击服务器导致整个网段瘫痪。

SSL DOS

# 与服务器建立比原有更多更多的SSL连接,从而加重服务器的负担。

Slowloris

# 利用Web Server的漏洞,直接造成服务器拒绝服务。

IPsec DOS

# 通过更改ipsec协议包使服务器拒绝服务。

Distraction Scan

# 分散式扫描(具体资料较少,没有实践过)。

DNS NXDOMAIN Flood

#(洪水)给服务器发送不准确且不必打开的数据包导致占满服务器资源。

在选择完模式后,按照指示输入内容:

- Enter target IP/hostname:输入被测试(攻击)网站IP(第3步内容)。

- Enter Source IP, or [r]andom or [i]nterface IP (default):输入测试(攻击)发出方IP,[r]随机,[i]接口IP。

- Enter target port :输入被攻击网站(开放)端口(http大部分为80端口,https大部分为443端口)。

- Enter number of connections to open:输入要发送数据包数量(看服务器性能决定)。

评论区